Kirjailija: Adam Shepherd

Tarina siitä, kuinka 12 hakkeria korruptoitui väitetysti maailman voimakkaimmasta demokratiasta asettamaan Donald Trumpin kärkeen

Yli kahden vuoden syytösten, syytösten, kieltojen ja spekulaatioiden jälkeen erityisneuvonantaja Robert Muellerin tutkimus mahdollisesta puuttumisesta Yhdysvaltojen vuoden 2016 presidentinvaaleihin on johtanut hänet Venäjälle. Osana laajaa tutkimusta Venäjän valtion toimijoiden vaikutuksesta vaaleihin oikeusministeriö on virallisesti syyttänyt 12 Venäjän sotilastiedustelun jäsentä erilaisista hakkerointirikoksista.

Presidentti Vladimir Putin on kiistänyt kaikki väärinkäytökset Venäjän ja sen edustajien puolesta, ja presidentti Trump on tukenut sitä julkisesti. Huolimatta Yhdysvaltain edustajainhuoneen puhujan Paul Ryanin, lukuisien julkisten ja poliittisten henkilöiden ja jopa oman kansallisen tiedustelupäällikkönsä tuominnasta Trump sanoi, ettei hän näe mitään syytä miksi Venäjä yrittäisi horjuttaa vaaleja.

Myöhemmin hän palasi väitteeseen toteamalla, että hän hyväksyy tiedustelupalvelun johtopäätökset, jotka Venäjä sekoittui vuoden 2016 vaaleihin, mutta sanoi myös, että se voisi olla myös muita ihmisiä, toistaen väitteensä, ettei salaa ollut lainkaan.

Väitteet perustuvat Venäjän lisääntyneeseen aggressioon globaalilla tasolla; maa hallitsee edelleen Krimin niemimaata, jonka se otti voimalla vuonna 2014, väitetään, että sillä oli käsiorganisaatio äänestyslehden voiton järjestämisessä Brexit-kansanäänestyksessä, ja Yhdistynyt kuningaskunta on syyttänyt Venäjää ihmisten myrkyttämisestä Ison-Britannian mailla tappavien hermostoaineiden avulla.

Katso aiheeseen liittyvät Kymmenen parasta hakkerien käyttämää salasanojen krakkausmenetelmää

Trumpin mielenosoituksista huolimatta kyberturvallisuus- ja tiedustelupalvelujen yhteisöt ovat melkein yksimielisesti sitä mieltä, että Venäjä varasti vuoden 2016 vaalit käyttämällä hienostuneen verkko- ja tietosodankampanjan varmistamaan haluamansa lopputuloksen.

Mutta jos on, kuinka he tekivät sen?

Venäläisten työntekijöiden syytteen ansiosta meillä on nyt melko hyvä käsitys siitä, miten hakkerointi väitettiin tapahtuvan. Muellerin arkistointi sisältää yksityiskohtia, kuten päivämäärät, menetelmät ja hyökkäysvektorit, mikä antaa meille mahdollisuuden rakentaa yksityiskohtainen aikajana siitä, kuinka tarkalleen 12 venäläistä miestä on saattanut suistua raiteiltaan maailman tehokkaimman demokratian. Tässä artikkelissa selvitetään, miten se olisi voinut tapahtua Muellerin syytteessä esitettyjen syytösten perusteella.

LUE SEURAAVA: Venäjän tileillä käytettiin 76 000 puntaa vuoden 2016 vaalimainoksiin

Tavoitteet

Venäjän hallituksen tavoite vuoden 2016 vaaleissa näyttää selkeältä: helpottaa Donald J Trumpin nostamista Yhdysvaltain presidentin virkaan millä tahansa tarvittavalla tavalla.

Tätä varten venäläisten oli löydettävä tapa saada kilpaileva ehdokas pois hallituksesta, mikä johti heihin kohdistamaan neljä pääpuoluetta hienostuneella ja pitkäaikaisella hakkerointikampanjalla.

DCCC

Demokraattisen kongressikampanjan komitea (tai 'D-trip', koska se on yleisesti tunnettu) on vastuussa siitä, että mahdollisimman monet demokraatit valitaan Yhdysvaltain edustajainhuoneeseen, tarjoten tukea, ohjausta ja rahoitusta potentiaalisille ehdokkaille kongressikilpailuissa.

DNC

Yhdysvaltain demokraattisen puolueen hallintoelin, demokraattinen kansallinen komitea, vastaa demokratien yleisen strategian järjestämisestä sekä puolueen presidenttiehdokkaan nimittämisen ja vahvistamisen järjestämisestä jokaisissa vaaleissa.

Hillary Clinton

Obaman entinen ulkoministeri Hillary Clinton kukisti Bernie Sandersin tullakseen demokraattien presidenttiehdokkaaksi vuoden 2016 vaaleissa ja toi hänet Donald Trumpin ja Venäjän hallituksen ristiin.

John Podesta

Pitkäaikainen DC-politiikan veteraani John Podesta on toiminut kahden edellisen demokraattisen presidentin alaisuudessa, ennen kuin hän toimi Hillary Clintonin vuoden 2016 presidenttikampanjan puheenjohtajana.

GRU kaksitoista

Kaikki kaksitoista epäiltyä hakkeria työskentelevät GRU: ssa - Venäjän hallituksen eliitin ulkomaisessa tiedustelupalvelussa. Kaikki ovat vaihtelevassa asemassa olevia upseereja, ja kaikki olivat osa yksikköjä, joiden tehtävänä oli nimenomaan vääristää vaalien kulku.

Muellerin syytöksen mukaan yksikkö 26165 vastasi DNC: n, DCCC: n ja Clintonin kampanjaan liittyvien henkilöiden hakkeroinnista. Yksikön 74455 tehtävänä oli ilmeisesti toimia peiteltyinä propagandisteina, vuotaa varastettuja asiakirjoja ja julkaista Clintonin ja demokratian vastaista sisältöä eri verkkokanavien kautta.

Turvallisuusammattilaiset saattavat tuntea paremmin näiden kahden yksikön koodinimet, kun ne löydettiin ensimmäisen kerran vuonna 2016: Cozy Bear ja Fancy Bear.

Mukana olevien 12 hakkerin väitetään olevan:

| Nimi | Rooli | Sijoitus |

| Viktor Borisovich Netyksho | Yksikön 26165 komentaja, joka on vastuussa DNC: n ja muiden kohteiden hakkeroinnista | Tuntematon |

| Boris Aleksejevich Antonov | Valvoi yksikön 26165 keihäkalastuskampanjoita | Suuri |

| Dmitry Sergeyevich Badin | Apulaisosastopäällikkö Antonoville | Tuntematon |

| Ivan Sergeyevich Yermakov | Suoritettu hakkerointi yksikölle 26165 | Tuntematon |

| Aleksey Viktorovich Lukashev | Toteutti keihäänpyynnin hyökkäyksiä yksikölle 26165 | 2. luutnantti |

| Sergei Aleksandrovich Morgachev | Valvoi haittaohjelmien kehittämistä ja hallintaa yksikössä 26165 | everstiluutnantti |

| Nikolay Jurjevitš Kozachek | Kehitti haittaohjelman yksikölle 26165 | Kapteeni luutnantti |

| Pavel Vjatšeslavovitš Jeršov | Testattu haittaohjelma yksikölle 26165 | Tuntematon |

| Artem Andreyevich Malyshev | Valvottu haittaohjelma yksikölle 26165 | 2. luutnantti |

| Aleksandr Vladimirovich Osadchuk | Varastettujen asiakirjojen vuotamisesta vastaa yksikön 74455 komentaja | Eversti |

| Aleksey Aleksandrovich Potemkin | IT-infrastruktuurin valvottu hallinto | Tuntematon |

| Anatoliy Sergeyevich Kovalev | Suoritettu hakkerointi yksikölle 74455 | Tuntematon |

LUE SEURAAVAA: Teknologiayritykset luovuttavat tietojasi hallitukselle

Kuinka hakata oli suunniteltu

Avain onnistuneeseen kyberhyökkäykseen on suunnittelu ja tiedustelu, joten yksikön 26165 operaattoreiden ensimmäinen tehtävä oli tunnistaa Clinton-kampanjan infrastruktuurin heikkoudet - heikkoudet, joita voidaan sitten hyödyntää.

15. maaliskuuta:

Ivan Yermakov alkaa skannata DNC: n infrastruktuuria yhdistettyjen laitteiden tunnistamiseksi. Hän alkaa myös tutkia DNC: n verkostoa sekä Clintonia ja demokraatteja yleensä.

19. maaliskuuta:

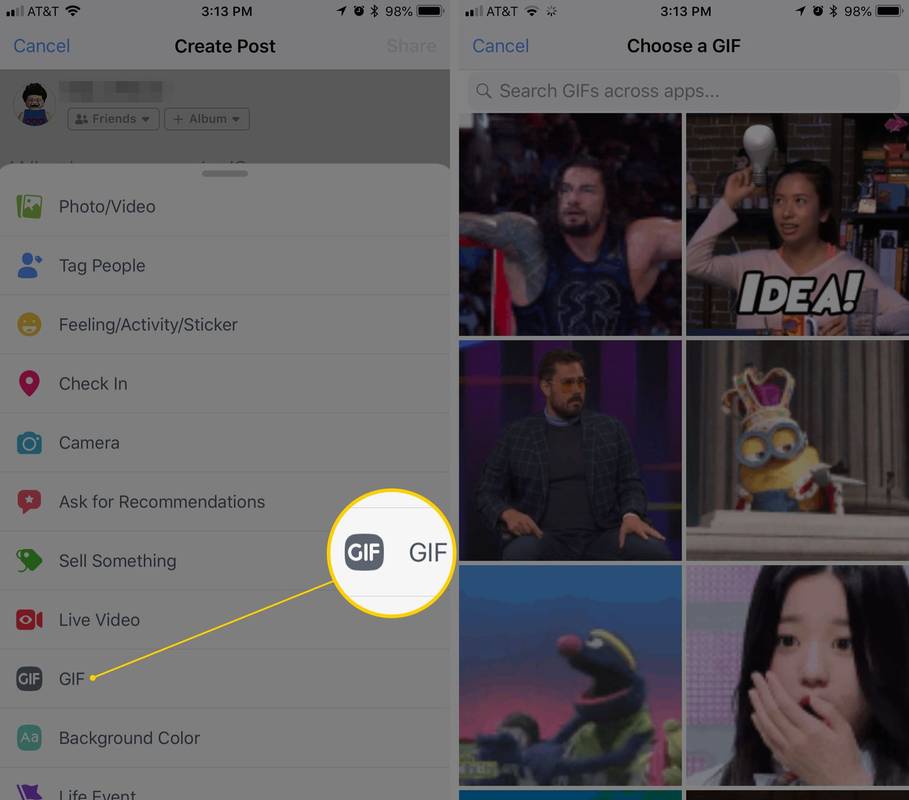

John Podesta kaatuu keihästyssähköpostille, jonka väitetään luoneen Aleksey Lukashev ja naamioitu Googlen turvallisuushälytykseksi, jolloin venäläiset pääsevät hänen henkilökohtaiseen sähköpostitiliinsä. Samana päivänä Lukashev käyttää keihästyshyökkäyksiä kohdistaakseen muut kampanjan johtavat virkamiehet, mukaan lukien kampanjapäällikkö Robby Mook.

21. maaliskuuta:

Podestan henkilökohtaisen sähköpostitilin siivoavat Lukashev ja Jermakov; he lähettävät yhteensä yli 50000 viestiä.

28. maaliskuuta:

Lukashevin onnistunut keihäskalastuskampanja johtaa sähköpostin kirjautumistietojen ja tuhansien viestien varastamiseen Clintonin kampanjaan liittyviltä ihmisiltä.

6. huhtikuuta:

Venäläiset luovat väärennetyn sähköpostiosoitteen Clintonin leirin tunnetulle henkilölle, vain yhden kirjaimen erolla henkilön nimestä. Tämän jälkeen Lukashev käyttää tätä sähköpostiosoitetta keihäänpyynnössä vähintään 30 kampanjan eri henkilöstölle, ja DCCC: n työntekijä huijataan luovuttamaan kirjautumistietonsa.

LUE SEURAAVA: Kuinka Google löysi todisteita Venäjän Yhdysvaltain vaalien puuttumisesta

Kuinka DNC rikottiin

Alkuperäinen valmistelutyö on nyt saatu päätökseen, ja venäläisillä oli vahva jalansija demokraattien verkostossa erittäin tehokkaan keihäskalastuskampanjan ansiosta. Seuraava askel oli hyödyntää tätä jalansijaa saadakseen lisää pääsyä.

7. huhtikuuta:

Kuten maaliskuussa tehdyn ensimmäisen tutkimuksen yhteydessä, Jermakov tutkii liitettyjä laitteita DCCC: n verkossa.

12. huhtikuuta:

Venäläiset pääsevät DCCC: n sisäisiin verkkoihin käyttämällä tietämättömältä DCCC: n työntekijältä varastettuja valtakirjoja. Huhtikuun ja kesäkuun välisenä aikana he asentavat useita versioita X-Agent-nimisestä haittaohjelmasta, joka sallii tartunnan saaneiden laitteiden etänäppäimistön ja näytön kaappaamisen, vähintään kymmeneen DCCC-tietokoneeseen.

Tämä haittaohjelma välittää tietoja tartunnan saaneista tietokoneista venäläisten vuokraamaan Arizonan palvelimeen, jota he kutsuvat AMS-paneeliksi. Tästä paneelista he voivat etähallita ja hallita haittaohjelmiaan.

14. huhtikuuta:

Kahdeksan tunnin aikana venäläiset käyttävät X-Agentia varastamaan salasanoja DCCC: n varainhankintaan ja äänestäjien tiedottamiseen, Muellerin syytteeseenpanoja varten sekä seuraamaan DCCC: n työntekijöiden välistä viestintää, joka sisälsi henkilökohtaisia tietoja ja pankkitietoja. Keskustelut sisältävät myös tietoa DCCC: n taloudesta.

15. huhtikuuta:

Venäläiset etsivät yhdestä hakkeroidusta DCCC-tietokoneesta useita avainsanoja, kuten 'Hillary', 'Cruz' ja 'Trump'. He kopioivat myös avainkansioita, kuten yhden nimeltä 'Benghazi Investigations'.

18. huhtikuuta:

tietokone ei lue ulkoista kiintolevyä

Venäläiset rikkovat DNC: n verkkoa, jotka pääsevät käyttämään DCCC: n henkilökunnan tunnuksia, joilla on lupa päästä DNC: n järjestelmiin.

19. huhtikuuta:

Yershov ja Nikolay Kozachek perustivat ilmeisesti kolmannen tietokoneen Yhdysvaltojen ulkopuolelle toimiakseen välittäjänä Arizonassa sijaitsevan AMS-paneelin ja X-Agent-haittaohjelmien välillä näiden kahden välisen yhteyden hämärtämiseksi.

22. huhtikuuta:

Useita gigatavuja DNC-tietokoneilta varastettuja tietoja pakataan arkistoon. Nämä tiedot sisältävät opposition tutkimuksen ja kenttäoperaatioiden suunnitelmat. Seuraavan viikon aikana venäläiset käyttävät toista mukautettua haittaohjelmaa - ”X-Tunnel” - suodattamaan nämä tiedot DNC: n verkosta toiseen vuokrattuun koneeseen Illinoisissa salattujen yhteyksien kautta.

13. toukokuuta:

Jossain vaiheessa toukokuun aikana sekä DNC että DCCC tietävät olevansa vaarassa. Organisaatiot palkkaavat kyberturvallisuusyrityksen CrowdStriken hakkerien poistamiseksi järjestelmistään, kun taas venäläiset ryhtyvät toimien salaamiseen, kuten tapahtumalokien tyhjentäminen tietyiltä DNC-koneilta.

25. toukokuuta:

Venäläiset väittävät varastavansa viikon aikana tuhansia sähköposteja DNC: n työntekijöiden työtileiltä hakkeroidessaan DNC: n Microsoft Exchange Server -palvelimeen, kun taas Jermakov tutkii PowerShell-komentoja Exchange Serverin käyttämiseen ja käyttämiseen.

31. toukokuuta:

Yermakov alkaa tutkia CrowdStrikea ja sen tutkimuksia X-Agentista ja X-Tunnelista, oletettavasti pyrkiessään selvittämään, kuinka paljon yritys tietää.

1. kesäkuuta:

Seuraavana päivänä venäläiset yrittävät käyttää CCleaner-ohjelmistoa, joka on suunniteltu vapauttamaan kiintolevytilaa, tuhoamaan todisteet heidän toiminnastaan DCCC: n verkossa.

LUE SEURAAVAA: Onko Venäjä globaalin hakkerointikampanjan takana pyrittäessä varastamaan virallisia salaisuuksia?

Guccifer 2.0: n syntymä

Venäläiset ovat nyt suodattaneet huomattavan määrän tietoja DNC: ltä. Nämä tiedot yhdistettynä Podestan henkilökohtaisten sähköpostien aarrearkkuun antavat heille kaiken tarvitsemansa ammukset hyökätä Clintonin kampanjaan

8. kesäkuuta:

Venäläiset väittävät käynnistävänsä DCLeaks.com-sivuston yhdessä vastaavien Facebook-sivujen ja Twitter-tilien kanssa keinona levittää Podestalta ja DNC: ltä varastamansa materiaalia. Sivusto väittää, että sitä johtavat amerikkalaiset hacktivistit, mutta Muellerin syytös väittää, että tämä on valhe.

14. kesäkuuta:

CrowdStrike ja DNC paljastavat, että organisaatioon on murtauduttu, ja syyttävät julkisesti Venäjän hallitusta. Venäjä kiistää kaiken osallistumisen hyökkäykseen. Kesäkuun aikana CrowdStrike alkaa ryhtyä toimiin hakkeroinnin lieventämiseksi.

15. kesäkuuta:

Vastauksena CrowdStriken syytökseen venäläiset luovat Guccifer 2.0: n luonteen savunsuojaksi, Mueller väittää pyrkivänsä kylvämään epäilyjä Venäjän osallistumisesta hakkeroihin. Venäläisjoukkue esiintyy yhtenä romanialaisena hakkerina ja antaa tunnustuksen hyökkäykselle.

Kuka on Guccifer?

Vaikka Guccifer 2.0 on fiktiivinen henkilö, jonka ovat luoneet venäläiset työntekijät, se perustuu tosiasiallisesti oikeaan henkilöön. Alkuperäinen Guccifer oli aito romanialainen hakkeri, joka sai mainetta vuonna 2013 julkaisemalla George W. Bushista valokuvia, jotka oli hakkeroitu hänen sisarensa AOL-tililtä. Nimi, hän sanoo, on 'Gucci' ja 'Lucifer'.

Lopulta hänet pidätettiin epäiltynä useiden Romanian virkamiesten hakkeroinnista ja luovutettiin Yhdysvalloille. Venäläiset toivovat oletettavasti, että virkamiehet olettavat hänen olevan myös Guccifer 2.0: n toiminnan takana huolimatta siitä, että hän oli jo tunnustanut syyllisyytensä liittovaltion syytteisiin toukokuussa.

20. kesäkuuta:

Tähän mennessä venäläiset ovat saaneet pääsyn 33 DNC-päätepisteeseen. CrowdStrike on puolestaan poistanut kaikki X-Agent-esiintymät DCCC: n verkosta - vaikka ainakin yksi X-Agent-versio pysyy aktiivisena DNC: n järjestelmissä lokakuuhun asti.

Venäläiset viettävät yli seitsemän tuntia epäonnistuneesti yhteyden muodostamiseen X-Agent-ilmentymiinsä DCCC-verkossa ja yrittävät käyttää aiemmin varastettuja tunnistetietoja verkkoon pääsemiseksi. Ne myös puhdistavat AMS-paneelin toimintalokit, mukaan lukien kaikki kirjautumishistoria ja käyttötiedot.

22. kesäkuuta:

WikiLeaksin väitetään lähettävän yksityisviestin Guccifer 2.0: lle ja pyytävän heitä lähettämään kaiken uuden Clintoniin ja demokraatteihin liittyvän materiaalin ja ilmoittavan, että sillä on paljon suurempi vaikutus kuin teillä.

18. heinäkuuta:

WikiLeaks vahvistaa, että vastaanotettu 1 gigatavun arkisto varastetuista DNC-tiedoista ilmoittaa, että se julkaistaan viikon kuluessa.

22. heinäkuuta:

Sanansa mukaisesti WikiLeaks julkaisee yli 20000 DNC: ltä varastettua sähköpostia ja asiakirjaa vain kaksi päivää ennen demokraattista kansalliskokousta. Viimeisin WikiLeaksin julkaisema sähköposti on päivätty 25. toukokuuta - suunnilleen samana päivänä, jolloin DNC: n Exchange-palvelin hakkeroitiin.

LUE SEURAAVA: WikiLeaks sanoo, että CIA voi käyttää älytelevisioita vakoilemaan omistajia

27. heinäkuuta:

Lehdistötilaisuuden aikana presidenttiehdokas Donald Trump pyytää suoraan ja nimenomaisesti, että Venäjän hallitus etsii osan Clintonin henkilökohtaisista sähköposteista.

Samana päivänä venäläiset kohdistavat Clintonin henkilökohtaisen toimiston käyttämät sähköpostitilit, joita isännöi kolmas osapuoli.

15. elokuuta:

WikiLeaksin lisäksi Guccifer 2.0 toimittaa myös monille muille edunsaajille varastettuja tietoja. Tähän sisältyy ilmeisesti yhdysvaltalainen kongressikandidaatti, joka pyytää tietoja vastustajastaan. Tänä aikana venäläiset käyttävät myös Guccifer 2.0: ta kommunikoidakseen henkilön kanssa, joka on säännöllisesti yhteydessä Trump-kampanjan huippujäseniin.

22. elokuuta:

Guccifer 2.0 lähettää 2,5 Gt varastettuja tietoja (mukaan lukien lahjoittajarekisterit ja yli 2000 demokraattisten lahjoittajien henkilötunnistettavat tiedot) tuolloin rekisteröidylle valtion edunvalvojalle ja online-poliittisten uutisten lähteelle.

Seitsemän:

Jossain vaiheessa syyskuussa venäläiset pääsevät pilvipalveluun, joka sisältää testisovelluksia DNC-tietojen analysointiin. Pilvipalvelun omien sisäänrakennettujen työkalujen avulla he luovat tilannekuvia järjestelmistä ja siirtävät ne sitten hallitsemilleen tileille.

7. lokakuuta:

WikiLeaks julkaisee ensimmäisen erän Podestan sähköposteista, mikä herättää kiistoja ja levottomuutta mediassa. Seuraavan kuukauden aikana organisaatio julkaisee kaikki 50 000 sähköpostia, joiden oletettavasti Lukashev on varastanut hänen tililtään.

28. lokakuuta:

Kovalev ja hänen toverinsa kohdentavat osavaltio- ja läänitoimistoihin, jotka vastaavat vaalien hallinnoinnista keskeisissä swing-osavaltioissa, kuten Floridassa, Georgiassa ja Iowassa, Muellerin syytöstilastot.

Marraskuu:

Marraskuun ensimmäisellä viikolla, juuri ennen vaaleja, Kovalev käyttää väärennettyä sähköpostitiliä keihäs phish yli 100 tavoitetta jotka ovat mukana vaalien hallinnoinnissa ja valvonnassa Floridassa - jossa Trump voitti 1,2%. Sähköpostit on suunniteltu näyttämään siltä kuin ne olisivat tulleet äänentarkistusjärjestelmiä tarjoavalta ohjelmistotoimittajalta, yhtiöltä, jonka Kovalev hakkasi takaisin elokuussa, Mueller väittää.

8. marraskuuta:

Päinvastoin kuin asiantuntijoiden ja äänestäjien ennusteista, tosi-tv-tähti Donald Trump voittaa vaalit ja tulee Yhdysvaltain presidentiksi.

LUE SEURAAVA: 16 kertaa, jossa kansalainen Trump poltti presidentti Trumpin

Mitä nyt tapahtuu?

Vaikka tämä on kiistatta merkittävä hetki sekä globaalissa geopolitiikassa että kyberturvallisuudessa, monet asiantuntijat ovat huomanneet, että GRU: n 12 agentin syytteeseenpano on melkein täysin symbolinen ele, eikä todennäköisesti johda pidätyksiin.

Venäjällä ei ole luovutussopimusta Yhdysvaltojen kanssa, joten sillä ei ole velvollisuutta siirtää syytettyjä miehiä Muellerille. Tämä on muuten sama syy, että NSA: n ilmiantaja Edward Snowden on rajoittunut Venäjälle viime vuosien ajan.

Jotkut lähteet ovat ehdottaneet, että nämä syytteet toimivat varoituksena ja antavat Venäjän (ja koko maailman) tietää, että Yhdysvallat vie eteenpäin tutkimuksiaan.

Esittämällä syyttäjä voi saattaa yleisön saataville suuren tuomariston löytämät tosiseikat ja / tai väitteet, rikosasianajaja Jean-Jacques Cabou kertoi Ars Technica . Tässä yleisö voi olla yksi tarkoitettu kohdeyleisö. Mutta syyttäjät myös purkavat syytteet lähettääkseen viestin muille kohteille.

Muellerin tutkinnan odotetaan jatkuvan.

Tämä artikkeli ilmestyi alun perin Alphrin sisarussivustolle IT Pro.