Mitä tietää

- Secure Hash Algorithm 1 (SHA-1) on eräänlainen algoritmi, jota käytetään tietojen aitouden tarkistamiseen.

- Salasanan todennus ja tiedostojen varmennus ovat esimerkkejä sen käytöstä.

- Erityinen laskin löytää tekstin tai tiedoston SHA-1-tarkistussumman.

Tässä artikkelissa tarkastellaan, mitä SHA-1 tarkoittaa ja miten ja miksi sitä käytetään, sekä kuinka luodaan SHA-1-tarkistussummia.

Voiko google docs lukea minulle

Mikä on SHA-1?

SHA-1 (lyhenne sanoista Secure Hash Algorithm 1) on yksi useista kryptografisista hajautusfunktioista.

Sitä käytetään useimmiten tarkistamaan, että tiedosto on muuttumaton. Tämä tehdään tuottamalla a tarkistussumma ennen kuin tiedosto on lähetetty, ja sitten uudelleen, kun se saavuttaa määränpäänsä.

Lähetettyä tiedostoa voidaan pitää aidona vain, jos molemmat tarkistussummat ovat identtisiä.

David Silverman / Getty Images News / Getty Images

SHA-hajautusfunktion historia ja haavoittuvuudet

SHA-1 on vain yksi neljästä Secure Hash Algorithm (SHA) -perheen algoritmista. Suurimman osan niistä on kehittänyt Yhdysvaltain kansallinen turvallisuusvirasto (NSA) ja julkaissut National Institute of Standards and Technology (NIST).

SHA-0:lla on 160-bittinen viestitiivistelmä (hash-arvo), ja se oli tämän algoritmin ensimmäinen versio. Sen hash-arvot ovat 40 numeroa pitkiä. Se julkaistiin nimellä 'SHA' vuonna 1993, mutta sitä ei käytetty monissa sovelluksissa, koska se korvattiin nopeasti SHA-1:llä vuonna 1995 tietoturvavirheen vuoksi.

SHA-1 on tämän kryptografisen hajautusfunktion toinen iteraatio. Tässä on myös 160-bittinen sanomatiiviste, ja se pyrki lisäämään turvallisuutta korjaamalla SHA-0:n heikkouden. Vuonna 2005 SHA-1 havaittiin kuitenkin myös epävarmaksi.

Kun SHA-1:ssä löydettiin kryptografisia heikkouksia, NIST antoi vuonna 2006 lausunnon, jossa se rohkaisi liittovaltion virastoja ottamaan käyttöön SHA-2:n vuoteen 2010 mennessä, ja NIST hylkäsi sen virallisesti vuonna 2011. SHA-2 on vahvempi kuin SHA-2. 1, ja SHA-2:ta vastaan tehtyjä hyökkäyksiä ei todennäköisesti tapahdu nykyisellä laskentateholla.

Ei vain liittovaltion virastot, vaan jopa Googlen, Mozillan ja Microsoftin kaltaiset yritykset ovat joko alkaneet lopettaa SHA-1 SSL -sertifikaattien hyväksymisen tai ovat jo estäneet tällaisten sivujen latautumisen.

Googlella on todisteet SHA-1-törmäyksestä mikä tekee tästä menetelmästä epäluotettavan luotaessa yksilöllisiä tarkistussummia, oli kyse sitten salasanasta, tiedostosta tai muusta tiedosta. Voit ladata kaksi ainutlaatuista PDF tiedostot osoitteesta Rikkoutunut nähdäksesi kuinka tämä toimii. Luo tarkistussumma molemmille tämän sivun alareunassa olevalla SHA-1-laskimella, niin huomaat, että arvo on täsmälleen sama, vaikka ne sisältävät eri tietoja.

SHA-2 ja SHA-3

SHA-2 julkaistiin vuonna 2001, useita vuosia SHA-1:n jälkeen. Se sisältää kuusi hash-toimintoa eri tiivistelmäkooilla: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224 ja SHA-512/256.

Muiden kuin NSA:n suunnittelijoiden kehittämä NIST julkaisi vuonna 2015 , on toinen Secure Hash Algorithm -perheen jäsen, nimeltään SHA-3 (aiemmin Keccak).

SHA-3:n ei ole tarkoitus korvata SHA-2:ta, kuten aiempien versioiden oli tarkoitus korvata aikaisemmat versiot. Sen sijaan se kehitettiin vain toiseksi vaihtoehdoksi SHA-0:lle, SHA-1:lle ja MD5:lle.

Kuinka SHA-1:tä käytetään?

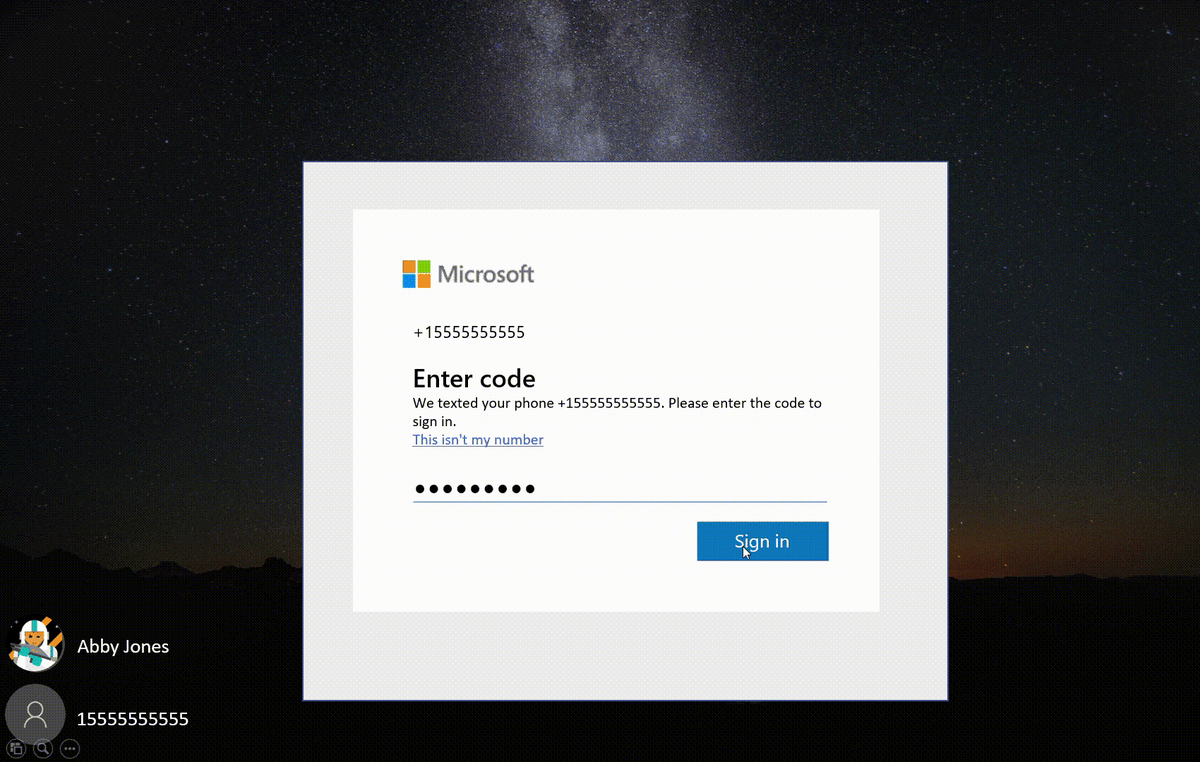

Yksi tosielämän esimerkki, jossa SHA-1:tä voidaan käyttää, on, kun kirjoitat salasanasi verkkosivuston kirjautumissivulle. Vaikka se tapahtuu taustalla tietämättäsi, se voi olla tapa, jolla verkkosivusto varmistaa turvallisesti, että salasanasi on aito.

voitko saada paikallisia kanavia Amazon-tulipaloon

Kuvittele tässä esimerkissä, että yrität kirjautua verkkosivustolle, jolla vierailet usein. Joka kerta kun pyydät kirjautumista, sinun on annettava käyttäjätunnuksesi ja salasanasi.

Jos verkkosivusto käyttää SHA-1 kryptografista hajautustoimintoa, se tarkoittaa, että salasanasi muutetaan tarkistussummaksi sen syöttämisen jälkeen. Tätä tarkistussummaa verrataan sitten verkkosivustolle tallennettuun tarkistussummaan, joka liittyy nykyiseen salasanaasi riippumatta siitä, onko sinulla et vaihtanut salasanaasi rekisteröitymisen jälkeen tai jos vaihdoit sen hetki sitten. Jos nämä kaksi täsmäävät, sinulle myönnetään käyttöoikeus. jos he eivät, sinulle kerrotaan, että salasana on väärä.

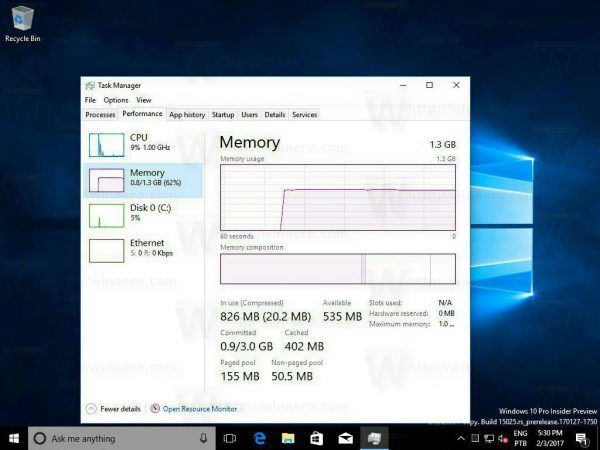

Toinen esimerkki, jossa tätä hash-toimintoa voidaan käyttää, on tiedostojen tarkistaminen. Jotkin sivustot tarjoavat tiedoston tarkistussumman lataussivulla, jotta voit itse tarkistaa tarkistussumman lataussivulla varmistaaksesi, että ladattu tiedosto on sama kuin se, jonka aiot ladata.

Saatat ihmetellä, missä tämän tyyppisessä vahvistuksessa on todellista käyttöä. Harkitse tilannetta, jossa tiedät kehittäjän verkkosivuston tiedoston SHA-1-tarkistussumman, mutta haluat ladata saman version toiselta verkkosivustolta. Voit sitten luoda SHA-1-tarkistussumman latauksellesi ja verrata sitä kehittäjän lataussivun aitoon tarkistussummaan.

Jos nämä kaksi ovat erilaisia, se ei vain tarkoita, että tiedoston sisältö ei ole identtinen, vaan se on olemassavoisitiedostoon piilotettu haittaohjelma, tiedot voivat vioittua ja vahingoittaa tietokoneesi tiedostoja, tiedosto ei liity mitenkään oikeaan tiedostoon jne.

Se voi kuitenkin myös tarkoittaa vain sitä, että yksi tiedosto edustaa ohjelman vanhempaa versiota kuin toinen, koska pienikin muutos tuottaa ainutlaatuisen tarkistussumma-arvon.

Voit myös tarkistaa, että nämä kaksi tiedostoa ovat identtisiä, jos asennat Service Pack -paketin tai jonkin muun ohjelman tai päivityksen, koska ongelmia ilmenee, jos osa tiedostoista puuttuu asennuksen aikana.

SHA-1 tarkistussummalaskimet

Erityinen laskin voidaan määrittää tiedoston tai merkkiryhmän tarkistussumman määrittämiseen.

Esimerkiksi, SHA1 verkossa on ilmainen online-työkalu, joka voi luoda SHA-1-tarkistussumman mistä tahansa teksti-, symboli- ja/tai numeroryhmästä. Se esimerkiksi luo tämän parin:

|_+_|Samalla sivustolla on SHA1-tiedoston tarkistussumma työkalu, jos sinulla on tiedosto tekstin sijaan.