Oikeiden ohjelmistojen ja taitotiedon perusteella käytännössä kaikkea, mitä teet tietokoneen käytön aikana, voidaan seurata ja merkitä. Viimeinen kerta, kun kirjauduit sisään, käy verkossa, käynnistäit ohjelman tai päivitit järjestelmääsi, ovat vain muutama näistä asioista. Sitten on asioita, joita et halua kenenkään muun tietävän, joita voidaan myös seurata.

Suojaa yksityisyytesi ja estää vaeltavia silmiä harjoittamasta henkilökohtaista yritystäsi, todennäköisesti toteutat muutaman varotoimen. Kirjaudu aina ulos tai lukitse tietokoneesi, kun poistut huoneesta, jätät tietokoneen luotettavan ystävän tai sukulaisen seuraan tai jopa otat sen mukaasi (jos kannettava tietokone), jotta vältät nuhtelun.

Mutta entä jos unohdat lukita tietokoneesi, tai luotettu ystävä ei ole niin luotettava kuin luulet? Et voi viedä kannettavaa tietokonetta kaikkialle, koko ajan. Saatat jopa ymmärtää, että joku on ollut tietokoneellasi viime aikoina, mutta et ole aivan varma, kuinka kertoa. Kannettavaa tietokonetta on voitu siirtää hieman, näppäimistössä on tahra tuntemattomasta lähteestä, ja kansi oli jätetty ylöspäin, kun tiedät, että suljet sen aina. Jotain on selvästi poissa.

Onko joku salaa käyttänyt tietokonettasi? Löysivätkö he jotain, mitä olisit mieluummin pitänyt salassa? Se voi olla aika tehdä vähän etsivä työtä. Sinun tarvitsee vain tietää mistä aloittaa. Jos epäilet, että joku muu on käyttänyt tietokonettasi, kun olet poissa, voit selvittää sen useilla tekniikoilla.

Hieman tietokoneiden tunkeilijoiden etsintää

On tärkeää selvittää varmasti, onko tietokoneesi vaarantunut ulkopuolisesta lähteestä, koska se vaarantaa henkilökohtaiset tietosi. Tieto siitä, mistä sinun on aloitettava etsiminen, voi auttaa vähentämään aikaa, jota tarvitaan tunkeutumisen mahdollisuuden kaventamiseen ja vastuuhenkilön löytämiseen. Tässä on muutama erilainen tehtävä, jonka voit oppia, jos joku on kirjautunut tietokoneellesi suostumuksellasi.

Viimeaikaiset toiminnot

Tiettyjen tiedostojen ja kansioiden tilan tarkistus on hyvä tapa selvittää, ovatko luvattomat käyttäjät käyttäneet tietokonettasi. Voit tarkistaa äskettäin avatut tiedostosi nähdäksesi onko niitä (tai monia) tarkasteltu. Windows esitteli sen Windows 10: n kanssa helpona tapana palauttaa työsi edellinen kohta. Kaikki Microsoft-ohjelmat tarkentavat tiedoston avaamisen ja muokkaamisen viimeisenä, joten ei ole liian vaikeaa selvittää, onko tällainen tunkeutuminen tapahtunut.

Pääsy Tiedostonhallinta , voit yleensä löytää sen tehtäväpalkista a Kansio -kuvaketta. Voit myös vetää sen ylös painamalla Win + E . Aloita sitten siirtymällä asiakirjoihin sekä mihin tahansa muuhun kohtaan, johon voit tallentaa henkilökohtaisia tiedostojasi, ja tarkistaa päivämäärät, jotka eivät välttämättä ole samoja kuin viimeksi avattuasi tiedostoa. Avaa tiedosto itse selvittääksesi, onko tapahtunut mitään perusteetonta muokkausta.

Pääsy Tiedostonhallinta , voit yleensä löytää sen tehtäväpalkista a Kansio -kuvaketta. Voit myös vetää sen ylös painamalla Win + E . Aloita sitten siirtymällä asiakirjoihin sekä mihin tahansa muuhun kohtaan, johon voit tallentaa henkilökohtaisia tiedostojasi, ja tarkistaa päivämäärät, jotka eivät välttämättä ole samoja kuin viimeksi avattuasi tiedostoa. Avaa tiedosto itse selvittääksesi, onko tapahtunut mitään perusteetonta muokkausta.

Toinen paikka, johon sukeltaa, olisi yksittäiset sovellukset. Useimmissa sovelluksissa on ominaisuus, jonka avulla voit tarkistaa tiedostojesi viimeisimmät muokkaukset ja lisäykset sekä milloin niitä viimeksi käytettiin. Tämä voi antaa sinulle loistavan johtopäätöksen siitä, onko joku snoopannut tiedostoissasi.

Äskettäin muokatut tiedostot

Ei halventa sitä, mitä aiemmin on sanottu, ymmärrä, että kuka tahansa voi pyyhkiä kaikki viimeisimmät tietokoneellasi suoritetut toimet, jos osaa. Se on yhtä yksinkertaista kuin vasemmalla klikkauksella Nopea pääsy sitten Vaihtoehdot , ja lopuksi, Tyhjennä File Explorer History . Tietysti voit muuttaa tämän vakoilutoiminnan positiiviseksi. Jos viimeaikainen toiminta on poistettu, tiedät varmasti, että joku on varmasti juurtunut tietokoneesi tiedostoihin. Voit jopa selvittää, missä tiedostoissa he ovat myös nuuskineet.

Sinun tarvitsee vain siirtyä takaisin Tiedostonhallinta ja kirjoita ikkunan oikeassa yläkulmassa olevaan hakukenttään datemodified: . Voit tarkentaa hakua lisäämällä ajanjaksoon. On mahdollista palata koko vuosi taaksepäin, jos sinusta tuntuu, että tämä on ollut jatkuva asia.

Osuma Tulla sisään , ja näet täydellisen luettelon muokatuista tiedostoista, joita on käytetty. Sanon muokattu, koska nämä ovat ainoat tiedostot, jotka todella näkyvät. Jos snooper muokkasi mitä tahansa tiedostoa, on mahdollista, että tietokoneesi tallentaa sen automaattisesti, jättäen jälkeensä todisteita. Suorita vähän etsivää työtä kaventamalla ilmoitettuja aikoja siihen asti, kun olit poissa tietokoneesta. Tämä antaa sinulle selkeämmän kuvan siitä, kuka on voinut käyttää sitä.

Selainhistorian epäjohdonmukaisuus

Selainhistoria poistetaan helposti. Luultavasti tiedät tämän hyvin, jos olet tyhjentänyt välimuistin ja evästeet aikataulussa, jotta selaimesi ei tukkeudu. Syyllinen on kuitenkin saattanut joutua lähtemään kiireellä ennen kuin he pystyivät peittämään jälkensä kunnolla.

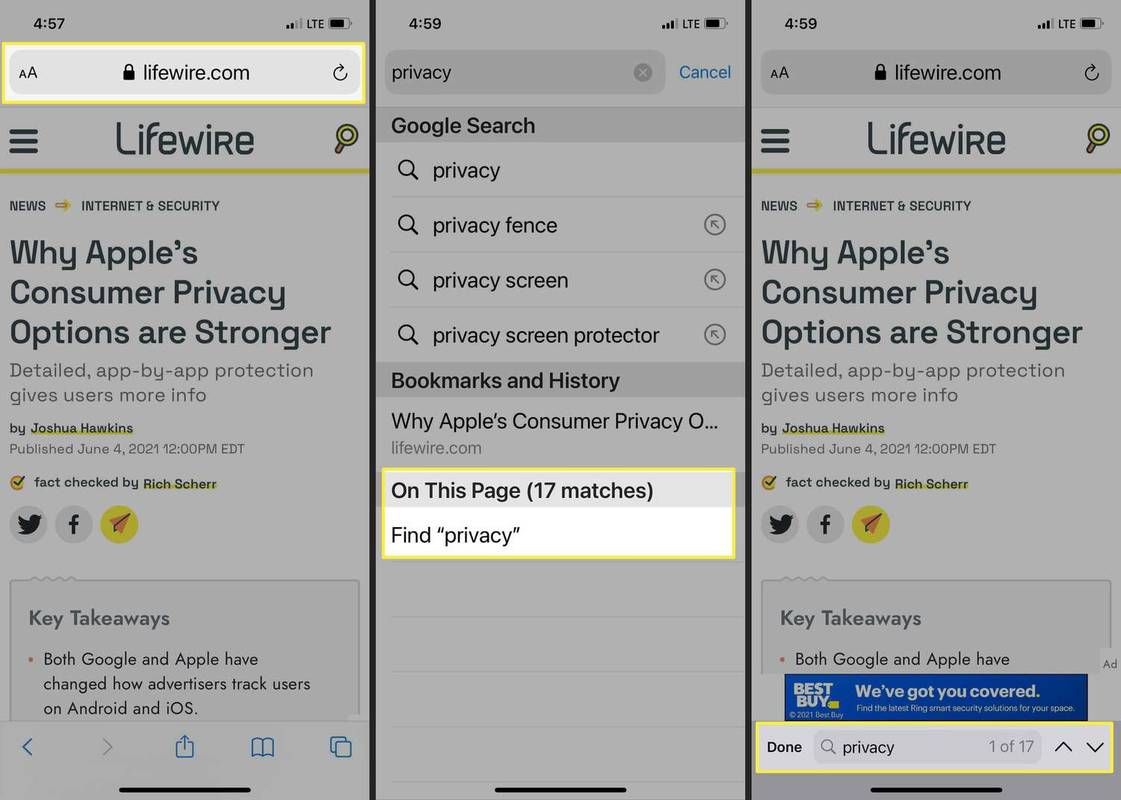

Google Chrome, Firefox ja Edge voivat kaikki sallia sinun nähdä hakuhistoriasi. Löydät sen yleensä Asetukset-valikosta, mikä tahansa kuvake saattaa olla, näytön oikeassa yläkulmassa. Napsauta sitä ja etsi Historia, palaa sitten takaisin läpi nähdäksesi, voitko huomata epäjohdonmukaisuuksia. Etsi tuntemattomia verkkosivustoja, koska ne voivat olla klassinen merkki siitä, että joku muu on käyttänyt tietokonettasi.

Vaikka selaimilla voi olla erilaisia tapoja hakea historiaasi, saat silti koko kuvan. On jopa hyödyllistä tarkistaa kaikki koneellesi mahdollisesti asennetut selaimet mihinkään. Minulla on henkilökohtaisesti kaikki kolme mainittua Brave-selaimen päällä. Joitakin näistä olisi voitu käyttää ilman lupaasi snoopata Internetissä mistä tahansa syystä.

Windows 10 -kirjautumistapahtumat

Joten olet käynyt läpi kaikki yksinkertaisemmat menetelmät yrittääksesi selvittää, onko tietokoneesi tunkeutunut. Sinulla ei kuitenkaan ole vielä konkreettisia todisteita väitteidesi tueksi. Täällä Windows 10 -kirjautumistapahtumat voivat olla hyödyllisiä.

Windows 10 Home merkitsee kirjautumisen automaattisesti joka kerta. Tämä tarkoittaa, että joka kerta kun kirjaudut sisään, kelloa ja päivämäärää seurataan ja merkitään muistiin. Todellinen kysymys on, miten pääset lokeihin, ja ymmärrätkö edes, mitä sinä luet?

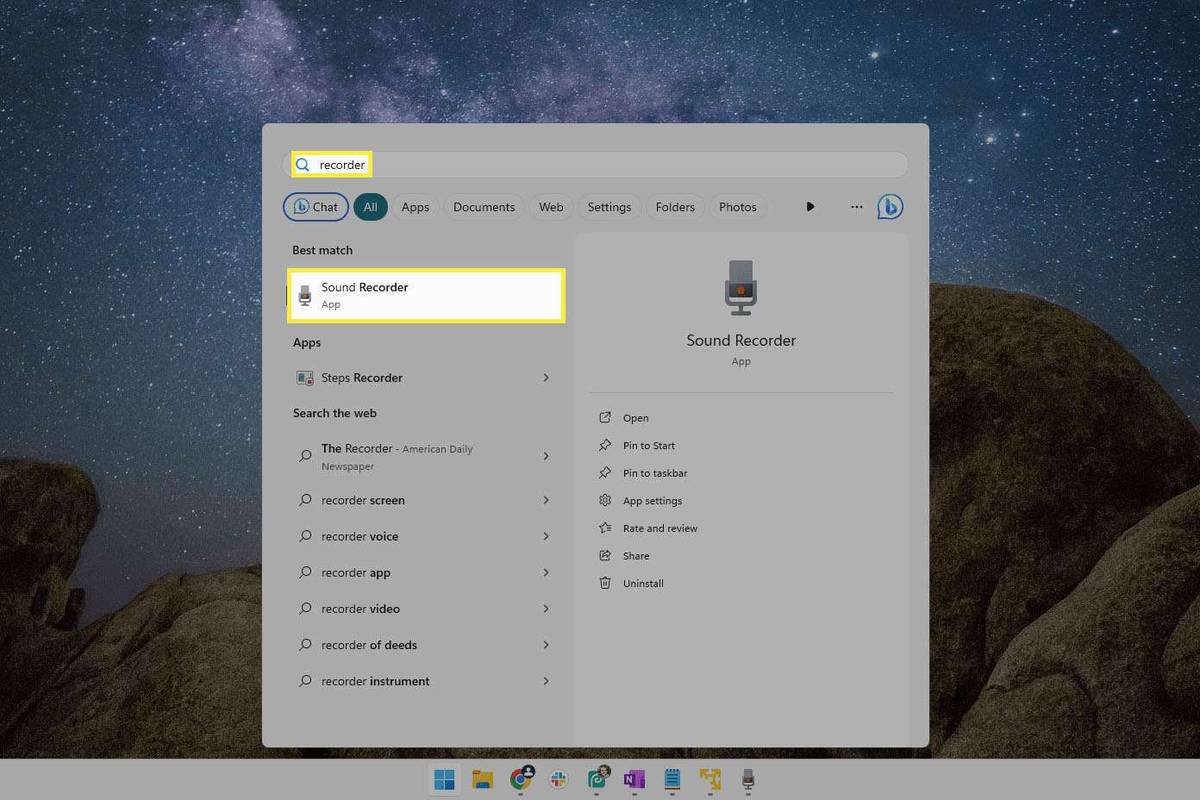

Kirjoita Event Viewer tehtäväpalkin hakupalkkiin ja napsauta sovellusta, kun se täyttyy. Seuraa tätä seuraamalla Windows-loki ja sitten Turvallisuus . Sinulle pitäisi antaa pitkä luettelo vaihtelevista aktiviteeteista ja Windows-tunnuskoodit. Se näyttää todennäköisesti sekavalta ja epäjohdonmukaiselta sotkulta jollekin, joka ei osaa sujuvasti tietotekniikkaa.

Onneksi minulla on 13 vuoden IT-osaaminen ja voin kertoa, että ainoa tarvittava koodi tässä tapauksessa on 4624 , joka on tallennetun kirjautumisen Windows ID. Jos satut näkemään koodin 4634 , tämä on järjestelmänvalvojan kirjautumiskoodi, mikä tarkoittaa, että tili on kirjautunut ulos tietokoneeltasi. Ei niin tärkeä tässä yhteydessä, mutta silti pieni hauska tosiasia kouluttaa sinua.

miten vaihtaa ensisijaista Google-tiliä

Sen sijaan, että selaat pitkää luetteloa toiminnoista etsimällä kutakin, jolla voi olla a 4624 Windows ID, voit käyttää Löytö… ominaisuus. Tämä ominaisuus löytyy oikealta Toiminnot-alueelta ja käyttää a Kiikarit -kuvaketta. Kirjoita koodi Etsi mitä: -kenttään ja napsauta Etsi Seuraava .

Jos haluat tietää tarkemman haun, jos tiedät yleisen tietokoneen ulkopuolella vietetyn ajan, voit käyttää suodattimia. Napsauta Toiminnot-osiossa Suodata nykyinen loki ja napsauta sitten avattavaa Loki-valikkoa. Valitse tarkistettava ajanjakso ja napsauta sitten OK . Voit sitten napsauttaa mitä tahansa yksittäistä lokia saadaksesi lisätietoja siitä, milloin se tapahtui ja mitä tiliä käytettiin kirjautumiseen.

Kirjautumisen tarkastuksen käyttöönotto Windows 10 Prolle

Windows 10 Pro ei tarkista kirjautumistapahtumia automaattisesti samalla tavalla kuin kotiversio. Tämän ominaisuuden ottaminen käyttöön vaatii hieman lisätyötä.

Voit aloittaa seuraavasti:

- Kirjoittaminen gpedit tehtäväpalkin hakupalkkiin. Tämä on Ryhmäkäytäntöeditori , ominaisuus, jota ei voida käyttää Windows 10 Home -versiota käytettäessä.

- Siirry seuraavaksi Tietokoneen kokoonpano .

- Sitten, Windowsin asetukset osaksi Turvallisuusasetukset .

- Jonka jälkeen Paikalliset käytännöt osaksi Tarkastuspolitiikka .

- Viimeistele se sisään Kirjautumistarkastukset .

- Valitse Menestys ja epäonnistuminen . Tämän avulla Windows voi rekisteröidä sekä onnistuneet että epäonnistuneet kirjautumisyritykset.

- Kun se on otettu käyttöön, voit tarkastella tarkastuksia samalla tavalla kuin Home-version kautta Tapahtuman katselija .

Tietokoneen tunkeilijoiden ehkäisy

Nyt kun tiedät muutamia tapoja havaita, käytetäänkö tietokonettasi ilman lupaasi, saattaa olla aika vahvistaa suojausprotokollia. Ensinnäkään kenenkään ei pidä sallia pääsyä henkilökohtaiseen omaisuuteesi ilman lupaasi. Tämä sisältää läheiset perheenjäsenet ja ystävät. Jos luulet, että yksi heistä on tehnyt niin, ensimmäinen asia on kysyä suoraan. Hylkää saamasi asenne tai haiseva silmä. Se on sinun omaisuutesi, ja heidän on kunnioitettava tätä tosiasiaa.

Yksi tärkeimmistä puolustuksista tunkeilijoita vastaan, jotka kaikki oppivat, on luoda vahva tilin salasana. Älä missään tapauksessa anna näitä tietoja kenellekään muulle. Älä tee salasanasta yksinkertaista tai ennakoitavaa ja ÄLÄ Kirjoita se ylös. On vaarana, että luovutat tietoja muille osapuolille, kun jätät sen kaikkien nähtäväksi.

Tietokoneen lukitseminen aina, kun astut pois, on myös hyvä tapa estää harhautus. Yhdessä vahvan salasanan kanssa, jonka et ole antanut kenellekään, painamalla Win + L aina kun olet poissa tietokoneeltasi, on vankka puolustus.

Hakkerit ja etäkäyttö

Sinun ei tarvitse huolehtia pelkästään fyysisestä tunkeutumisesta, vaan myös verkosta. Jos olet yhteydessä Internetiin millään tavalla, se avaa sinulle paljon riskejä nykypäivän hyperkytketyssä ympäristössä. Kaikenlaisia päivittäisiä tehtäviä suoritetaan verkossa, ja tällaisen saavutettavuuden tason ollessa kyseessä nämä tehtävät voivat avata takaovia pahantahtoisille tahoille.

miten saada ilmaisia kolikoita verkkoon

Haittaohjelma voi päästä tietokonesi syvimpiin osiin viattomimmista sisääntulopisteistä. Yksinkertainen sähköposti, joka sisältää petollisen linkin tai troijalaisen hevosen, voi johtaa vakavaan tietoturvaloukkaukseen nenänne alla. Verkkorikolliset voivat saada etäyhteyden laitteistoon tallennettuihin arkaluontoisiin tietoihin, ja sinä päästät heidät sisään. Melko pelottavia juttuja.

Haittaohjelma voi päästä tietokonesi syvimpiin osiin viattomimmista sisääntulopisteistä. Yksinkertainen sähköposti, joka sisältää petollisen linkin tai troijalaisen hevosen, voi johtaa vakavaan tietoturvaloukkaukseen nenänne alla. Verkkorikolliset voivat saada etäyhteyden laitteistoon tallennettuihin arkaluontoisiin tietoihin, ja sinä päästät heidät sisään. Melko pelottavia juttuja.

Onneksi käytettävissä on runsaasti etäkäytön tunnistustyökaluja, jotka auttavat sinua havaitsemaan ja estämään pääsyn järjestelmään, torjumalla ei-toivotut tunkeilijat ennen kuin he voivat asettua sisään. Ne voivat myös auttaa varmistamaan, että käyttöön on otettu rautainen turvajärjestelmä, jotta kaikki estetään myös tulevissa hyökkäyksissä poistamalla uhat ennen kuin ne voivat ilmetä.

Etäkäytön tunnistuksen perusteet

Vältä tietoverkkorikollisuuden uhriksi joutumista kolmannen osapuolen manipuloimalla tietokonelaitteistoa. Muutaman etäkäytön tunnistuksen perusasioiden ymmärtäminen auttaa sinua pitkällä aikavälillä. Tämän ongelman ratkaisemisen tulisi olla ensisijaista ja tehtävä mahdollisimman nopeasti.

Voit tietää, kun joku käyttää tietokonettasi, kun sovellukset käynnistyvät spontaanisti ja itsestäsi riippumatta. Esimerkki tästä on resurssien liiallinen käyttö, mikä hidastaa tietokoneesi toiminnan nopeutta ja rajoittaa suoritettavia tehtäviä. Toinen olisi vieläkin helpompi saalis, huomata käynnissä olevat ohjelmat ja sovellukset käynnistämättä käynnistystä.

Nämä ovat yleensä tunkeutumisen ilmaisimia. Ensimmäinen tehtävä, kun havaitset tunkeutumisen, on irrottaa välittömästi kaikista verkkoyhteyksistä. Tämä tarkoittaa sekä LAN-pohjaisia ethernet-yhteyksiä että WiFi-yhteyttä. Tämä ei korjaa rikkomusta, mutta se lopettaa tällä hetkellä etäkäytön.

Tämä on tietysti elinkelpoinen vain, kun olet tietokoneen edessä ja todistat itse tekosi. Hakkerointi, joka tapahtuu, kun olet poissa laitteestasi, on hieman hankalampi havaita. Sinun on todennäköisesti suoritettava kaikki tässä artikkelissa mainitut edelliset vaiheet. Voit kuitenkin halutessasi käyttää myös Tehtävienhallintaa.

Task Managerin käyttöoikeuksien tunnistaminen

Windowsin Tehtävienhallinnan avulla voidaan arvioida, onko järjestelmässäsi avattu mitään ohjelmia, joita et tiedä. Tämä on totta, vaikka rikollinen ei ole tällä hetkellä järjestelmässä tarkistuksen aikana.

Voit avata Tehtävienhallinnan valitsemalla yhden kolmesta vaihtoehdosta:

- Lehdistö Ctrl + Alt + Del samanaikaisesti vetääksesi sinisen ruudun, jossa on kourallinen vaihtoehtoja. Valitse luettelosta Tehtävienhallinta.

- Voit napsauttaa hiiren kakkospainikkeella tehtäväpalkkia ja valita Task Manager annettuun valikkoon.

- Tyyppi Tehtävienhallinta tehtäväpalkin hakukenttään ja valitse sovellus, kun se on täynnä luetteloa.

Kun Tehtävienhallinta on avattu, etsi ohjelmistosi sellaisia, jotka saattavat olla käytössä tällä hetkellä ja joiden ei tiedä olevan. Niiden löytäminen voi olla osoitus siitä, että joku käyttää laitettasi etänä. Vielä enemmän, jos satut kohtaamaan käynnissä olevan etäkäyttöohjelman.

Palomuuriasetukset

Hakkerit voivat sallia ohjelman pääsyn palomuurisi kautta. Tämä on varma tapa selvittää, hakkeroidaanko laitettasi vai ei. Kaikkien ohjelmien, joille on myönnetty pääsy ilman suostumustasi, tulisi aina antaa hälytys mielessäsi. Sinun on peruutettava nämä muutokset välittömästi, jotta katkaiset yhteyden, jota hakkeriisi nyt voi käyttää.

Mene ohjauspaneelin Windowsin palomuuriin tarkistaaksesi nykyiset asetukset. Kun huomaat epäjohdonmukaisuuksia tai poikkeavuuksia, poista kaikki tehdyt muutokset välittömästi, käynnistä tietokone uudelleen ja suorita sitten virusten tai haittaohjelmien torjunta.

Tehty kaikki tässä artikkelissa ja silti sinusta tuntuu silti, että tietokonettasi käytetään ilman lupaasi? Haluat ehkä viedä laitteesi IT-ammattilaiselle, joka voi auttaa määrittämään tunkeutumisen etäyhteyden valvontaohjelmiston avulla. Voi olla myös hyvä varmistaa, että Windows-päivitykset ovat ajan tasalla ja että virustorjuntaohjelmisto on paras tarpeisiisi.